[vgwort line=“40″ server=“vg08″ openid=“f4d406414b1c43879e03afa03f26d415″]

Vor einiger Zeit hatte ich über die Spams mit dem Betreff „Paypal: Fortsetzung blockiert“ geschrieben. Heute habe ich mir die letzten Mails der letzten Wochen nochmals angesehen und die Server extrahiert, auf denen die gefakten Seiten gehosted werden. Hier eine aktuelle List:

- http://186.202.116.219/css/

- http://212.227.54.177/css/

- http://62.193.193.113/css/

- http://63.247.138.210/~frog/germany/

- http://82.194.76.187/app/webroot/wmv/

- http://aktualisieren-informationen.http01.com/app/webroot/wmv/

- http://cashrecoveryservice.com/i.php

- http://cool-z.ru/

- http://informationen-aktualisieren.http01.com/img/

- http://informationen-aktualisieren.mysq1.net/app/webroot/wmv/

- http://informationen-aktualisieren.mysq1.net/css/

- http://informationen-aktualisieren.tftpd.net/img/

- http://martynakalinowska.com/inc/

- http://paypal.de.http01.com/

- http://paypal.de.ssh01.com/

- http://paypal-deutschland.de.http01.com/

- http://reonix.ru/

- http://wlservices.fr/css/

- http://www.uhcocottes.com/wp-content/languages/

- http://www.uhcocottes.com/wp-includes/Text/Diff/

Bei allen Servern dürfte es sich um gekarperte Rechner handeln. Dabei lassen die Betrüger den Server möglichst unverändert. Je weniger dem Administrator auffällt, dass mit seinem Server etwas nicht stimmt, desto länger ist der Server für die Betrüger nutzbar.

Die obige Liste lässt sich in drei Gruppen einteilen:

- Server mit fester IP-Adressen

- Server Namen einem Namens von dnsdynamic.org mit einer dynamischen IP-Adressen

- Server mit festem Namen und fester IP-Adressen

Links mit IP-Adresse

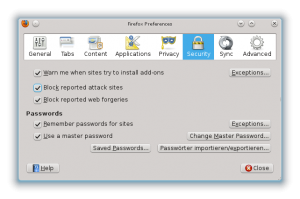

Grundsätzlich könnte es sich hier auch um Rechner mit dynamischer IP Adresse handeln. Bei Aufruf der Links mit den IP-Adressen wart Mozilla Firefox bei jeder Seite vor dem Aufruf. Reported Web Forgery! In Googles Chrome erscheint trotz der richtigen Einstellung keine Warnung. Grundsätzlich könnte es sich bei diesen Seiten auch um „dynamische“ IP-Adressen handeln. Einige Adressen funktionieren nicht mehr und die Adressen wurde offenbar durch den Hoster gesperrt.

Server mit dynamischer IP-Adresse

Hier machen sich die Betrüger die Mühe bei DNSdynamic eine dynamische Adresse[ref]Natürlich kann jeder Rechner bei einem Dynamic Name Service angemeldet werden, so dass es sich bei diesen Adressen nicht nur um dynamische IP-Adressen handeln muss.[/ref] für den Server anzulegen. (http01.com, ssh01.com, …). In diesem Fall ist es recht schwer, den Nutzer oder Administrator zu identifizieren und zu benachrichtigen. Nachteil für den Betrüger ist, dass diese Rechner möglicherweise genau dann nicht online sind, wenn ein Opfer auf den Link klickt. Ich würde dies dadurch ausgeglichen, dass mehrere Rechner sich mit gleichen Namen bei Dynamic DNS anmelden. Dadurch würde ein aktiver zwar durch den anderen verdrängt, aber je mehr Rechner sich unter dem Namens anmelden, desto nahtloser die Abdeckung. Ein kleiner Test zeigt jedoch, dass zum Zeitpunkt des Testes nur wenigen Namen zu einem realen Rechner führen. Entweder hat DNSdynamic hier schon reagiert oder das Netz ist nicht sonderlich groß. Da es nur weniger Mausklicks bedarf einen neuen Namen zu erzeugen, gleich ein Kampf gegen den Missbrauch dem Wettlauf zwischen Hase und Igel.

| aktualisieren-informationen.http01.com | 84.45.76.100 |

| informationen-aktualisieren.http01.com | 70.32.72.182 |

| informationen-aktualisieren.mysq1.net | 84.45.76.100 |

| informationen-aktualisieren.tftpd.net | 70.32.72.182 |

| paypal.de.http01.com | 88.198.172.71 |

| paypal.de.ssh01.com | 84.45.76.100 |

| paypal-deutschland.de.http01.com | 84.45.76.100 |

Unter paypal.de.http01.com meldete sich ein nginx on EPEL powered by Fedora™. Da der normale Internet Nutzer keinen Web_Server betreibt, muss der Hacker einen installieren. Dass der russische nginx dort gegenüber einem Apache bevorzugt wird, sollte uns nicht verwundern.

Server mit festem Namen und IP-Adresse

| martynakalinowska.com | 62.193.238.85 |

| reonix.ru | 178.170.147.8 |

| wlservices.fr | 62.193.238.248 |

| www.uhcocottes.com | 62.193.238.85 |

Bisher sind nur die beiden Domain Names cashrecoveryservice.com und cool-z.ru nicht mehr über DNS auflösbar. Hier ist es meist über die Web-Seite (Impressum oder Kontakt Formular) oder den whois-Eintrag einen zuständigen Administrator zu erreichen. Man erwarte jedoch keine Rückantwort auf eine Mail. Ich habe bisher keine bekommen.

Tipps

Einstellung Firefox

Was passiert, wenn man sich mit falschen Daten anmeldet

Seht eigentlichIst zu befürchten. Da er mit den gefakten Daten jedoch zum Scheitern verurteilt ist, müssen sie es wohl nochmal versuchen. Auch wenn das Formular täuschend echt aussieht, Paypal befüllt das Formular mit bekannten Daten vor. Die Angaben hier stammen von mir. Eine Abfrage meines Namens wäre also nicht notwendig. Dies sollte bei jedem Verdacht erregen. Tut es aber wohl nicht, sonst wäre die Masche längst eingeschlafen. So richtig weiter geht es ab hier nicht. Ich erhielt nur ein lapidare Meldung „Fehler“.

Genug für heute. Danke für den Besuch.

[…] noch nicht gelesen, der lese “Paypal: Fortsetzung blockiert ! Oder lieber ?” sowie “PayPal: Fortsetzung blockiert (continued)” und er er wird wissen, warum ich mich darüber […]