[vgwort line=“66″ server=“vg05″ openid=“3290010906fb4fb78e5e0261fdb1b2f0″]

Betreff Zeilen sind beispielsweise:

- The answer from the forum id 56681472642

- Re: Erforderliche Dokumentation #454012

- Die Anfrage ist erfolgreich abgeschlossen

Die Nummern können dabei durchaus variieren. Auch wird die Schadsoftware über zahlreiche gehackte Server bereitgestellt.

Die Dateien heißen Dokumentation.zip, Abschluss.Doc, oder Die_Anforderung.zip. Teilweise wird dem Downloadlink auch die E-Mailadresse des Adressaten angefügt. Z.B. …/Dokumentation.zip?posnmaster@example.com. Die Datenbank der E-Mail-Adressen, die die Kriminellen verwenden, ist sehr schlecht. Für eine meiner Domains werden Adressen genutzt, die ich nie verwendet habe. Wie hier zu sehen posnmaster statt postmaster.

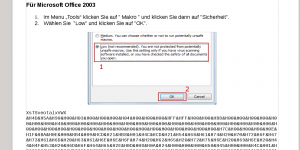

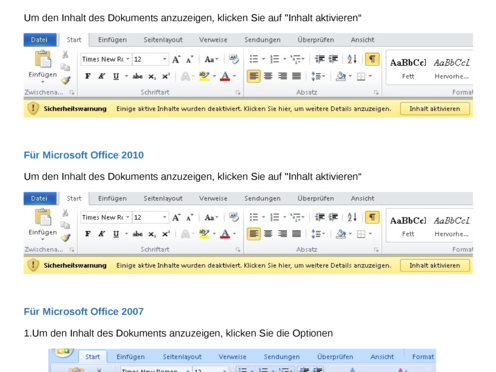

Das Word-Dokument enthält Hinweise, wie der Empfänger die Makro-Sicherheit ändern muss, damit der Trojaner funktioniert. Netter Trick. Im hinteren Teil ist der Code des Programms als Text eingetragen, allerdings in weißer Schrift auf weißem Grund, so dass der Programmcode auf den ersten Blick nicht erkennbar ist. Das Dokument scheint nur unsinnig viele leere Seiten zu enthalten.

Die Subroutinen des Trojaners ist stärker obfuskiert als bei den bisherigen Makro_Trojaner. Sogar der Text des Dokumentes wird am Ende geändert. Im Kern wird recht umständlich nach einem Marker „XsTSveotalxVWX“ gesucht, der den Beginn des Programmcodes kennzeichnet. Anschließend wird der Code in eine Datei im Userprofile – in einem Fall hgZWJKrXclYjI.exe – gespeichert und anschließend ausgeführt. Einige Seiten werden bereits als gefährliche Seiten erkannt. Die meisten Antiviren-Programme erkennen die Dateien und die Server immer noch nicht als Schadsoftware oder als befallene Seiten.

Hier geht es zu einem Report bei Virustotal.

Gute Nacht.

Hallo, danke für den Bericht. Wird der Schadcode bereits aktiviert, wenn man die doc-Datei öffnet ohne die Inhalte zu aktivieren? Bei mir kam zusätzlich die Fehlermeldung, dass das Dokument mit einer anderen Word Version erstellt wurde (ich habe 2010)… und ja, ich bin tatsächlich zum ersten mal auf so eine Mail reingefallen. Bei mir war sie als Elster.de Mail getarnt und da ich gerade meine Steuererklärung gemacht hatte… naja. Jetzt versuche ich gerade den Schaden zu analysieren.

Für einen Kommentar wäre ich sehr dankbar!

Gruß Christoph

Wenn die Sicherheitseinstellungen das automatische Ausführen der Makros nicht erlauben, dann sollte der Schadcode nicht ausgeführt werden. Deshalb gibt es auch die Beschreibung im Dokument, wie man helfen kann, dass er ausgeführt wird. Ich bin kein Fachmann für Word Sicherheitseinstellungen und es gibt zu viele Stufen der Sicherheitseinstellungen, die zu beachten sind. Wenn die Datei aus der Mail geöffnet wurde, dann sollte nichts passieren, weil E-Mails keine vertrauenswürdige Quelle sind. Aber dies kann der Nutzer natürlich ändern. Oder sie wurde in eine vertrauenswürdiges Verzeichnis gespeichert, auch von dort kann deer Schadcode dann ohne Warnung ausgeführt werden.

Mit LibreOffice öffnen und sich die Makros über „Makros verwalten“ ansehen. Ggf. kopieren und mir zuschicken.

Schönes Wochenende

Thomas