[vgwort line=“66″ server=“vg05″ openid=“3290010906fb4fb78e5e0261fdb1b2f0″] Heute habe ich zahlreichen E-Mails mit einem neuen MS-Word Trojaner erhalten. Entweder konnte ich das Dokument direkt herunterladen, oder es war […]

WeiterlesenSchlagwort: MS-Word

Trojaner: Keine Minute vergeht in der ich nicht an dich denke

oder ähnlich lauten die Betreff Zeilen einer derzeit laufenden Welle zur Verbreitung von Trojanern. Der Text beschränkt sich auf ein oder zwei Sätze, wie: Keine […]

WeiterlesenTrojaner: MS Word Anhänge

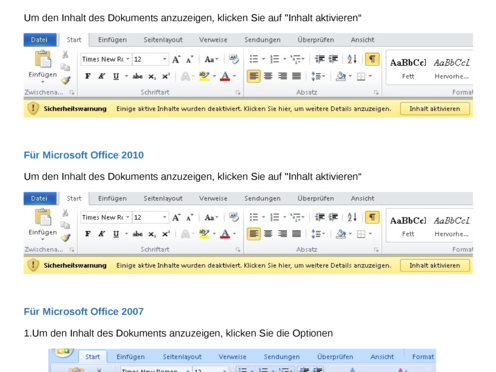

[vgwort line=“59″ server=“vg05″ openid=“7ec146beb885402bb644041036637d36″] [tawarning] Die MS-Word Dokumente scheinen sich einer neuen Beliebtheit als Viren und Trojanerschleuder zu erfreuen. Heute fand ich zwei E-Mails mit […]

Weiterlesen

Neueste Kommentare