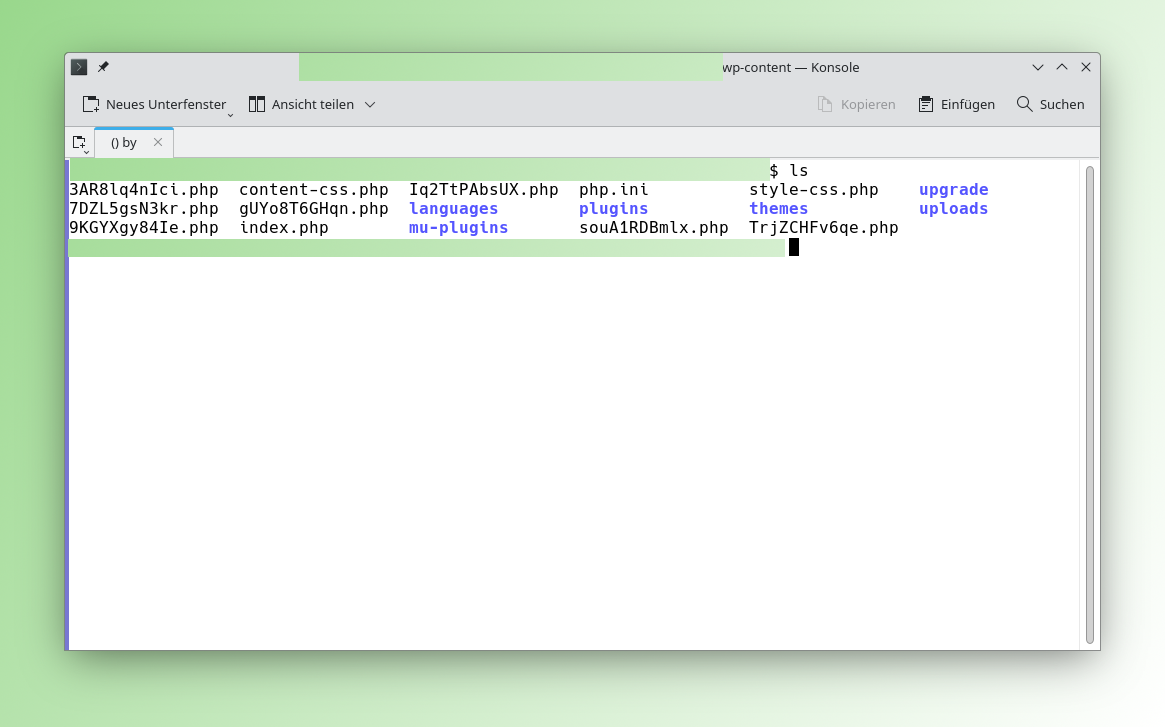

Auch auf meinen Seiten waren die Angriffe erfolgreich. Dabei gehen die Angreifer ziemlich rücksichtslos mit der Web-Seite um und bemühen sich nicht, die Angriffe zu […]

WeiterlesenKategorie: Viren, Würmer und anderes Getier

In dieser Kategorie erscheinen Artikel über Viren, Würmer und anderes Getier, dass sich nicht nur in freier Natur findet.

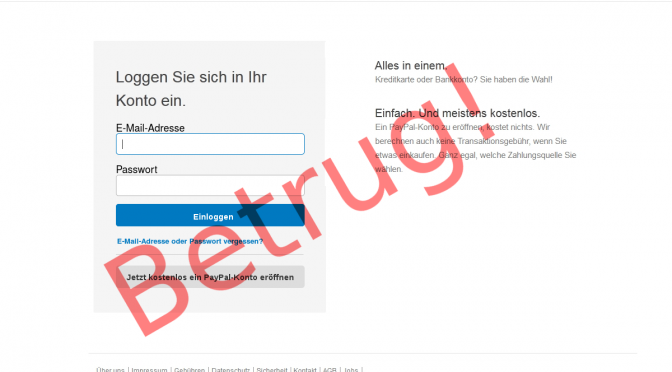

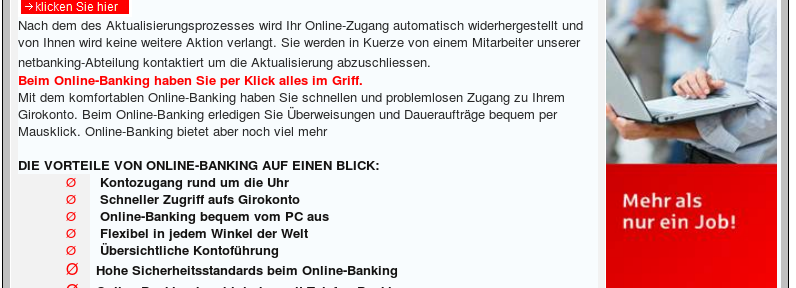

Phishing: ONLINE-BANKING WIRD BLOCKIERT – AKTIVIERUNG NOTWENDIG

Seit etwa 18:00 Uhr sind Phishing Mails mit dem Betreff „ONLINE-BANKING WIRD BLOCKIERT – AKTIVIERUNG NOTWENDIG“ unterwegs. Ein erstes Opfer haben die Betrüger schon gefunden. […]

WeiterlesenJemand hat dir eine Videobotschaft hinterlassen

Wenn mir eine Fabienne Schulz eine Videobotschaft schreibt, dann doch bitte nur mir und nicht einem Thorsten W… Außerdem sollte sie wissen, dass Torsten nicht […]

Weiterlesen(WordPress) Blogs gehackt – Fortsetzung 1

[vgwort line=“70″ server=“vg05″ openid=“70615039bda64b63ad687aee2bbe3169″] Vor einigen Tagen habe ich über die Einbrüche in WordPress Blogs und andere Systeme berichtet. Leider – oder glücklicherweise – waren […]

WeiterlesenSPAM: Ihr Finanzamt – ELSTER.DE

Gestern waren einige E-Mails im Postfach, die angeblich vom Finanzamt stammen. Ich habe zwei verschiedene Texte gefunden. Gemein ist allem Mails, dass sie einen Anhang […]

WeiterlesenTrojaner: Keine Minute vergeht in der ich nicht an dich denke

oder ähnlich lauten die Betreff Zeilen einer derzeit laufenden Welle zur Verbreitung von Trojanern. Der Text beschränkt sich auf ein oder zwei Sätze, wie: Keine […]

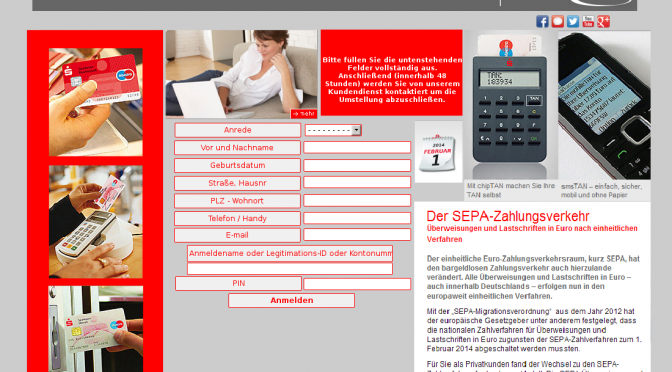

WeiterlesenPishing: Sparkasse Online-Banking – Kundendienstes-Sicherheits-update

Unter der Adresse spkass.worldnet.us/update/ (IP: 94.249.139.6) ist zur Zeit wieder eine Sparkassen Online Banking Pishing Seite aktiv. Leider erkennen dies zur Zeit nur 3 von […]

WeiterlesenTrojaner: MS Word Anhänge

[vgwort line=“59″ server=“vg05″ openid=“7ec146beb885402bb644041036637d36″] [tawarning] Die MS-Word Dokumente scheinen sich einer neuen Beliebtheit als Viren und Trojanerschleuder zu erfreuen. Heute fand ich zwei E-Mails mit […]

WeiterlesenVorsicht! Trojaner in vielen Gewändern

[tawarning] Derzeit sind die Trojaner in verschiedenen Gewändern, meist getarnt als Rechnungen für irgendwelche Bestellungen, die man nicht getätigt hat.

WeiterlesenSPAM / Trojaner: Setzen Sie bitte mit uns in Verbindung

[vgwort line=“57″ server=“vg05″ openid=“5fb2914f7c59493b879ff7ff23f29b6f“] [tawarning align=“right“] Word Makro Viren oder Trojaner habe ich schon lange nicht mehr gesehen – ihnen allerdings auch keine große Beachtung […]

Weiterlesen

Neueste Kommentare