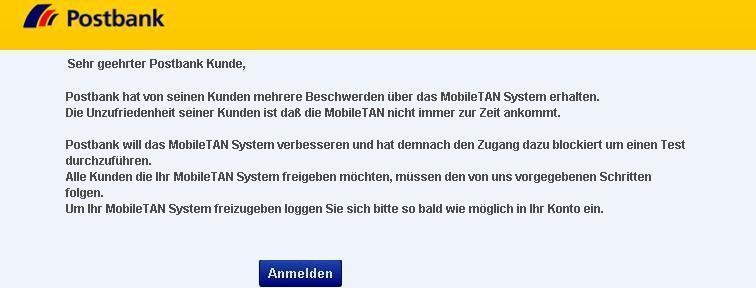

[tawarning align=“right“] Mit nur einem Bild und einen Link in der E-Mail versuchen die Betrüger ihre Opfer über das Mobile TAN-Verfahren der Postbank zu melken. […]

WeiterlesenKategorie: Viren, Würmer und anderes Getier

In dieser Kategorie erscheinen Artikel über Viren, Würmer und anderes Getier, dass sich nicht nur in freier Natur findet.

Login Versuche

Heute habe ich fast 3.000 Login Versuche auf diesen Server von der IP Adresse 50.87.138.109 innerhalb einer Viertelstunde gefunden. 50.87.138.109 – – [06/Mar/2014:15:09:09 +0100] „POST […]

WeiterlesenSei gegrubt, lieber PayPal-Nutzer!

Sei gegrubt, lieber Spammer! [tawarning onall=“yes“ align=“right“] Danke für die Warnung vor Deinen Betrugsversuchen. Sei gegrubt, lieber PayPal-Nutzer! Wegen der sich haufenden Betrugsfalle in unserem […]

WeiterlesenSPAM: SEPA Umstellung

SEPA-Umstellung [tawarning onall=“yes“] Derzeit erfreut sich die SEPA Umstellung erheblicher Beliebtheit bei den Kriminellen. Nach und nach werden alle Banken und Firmen abgeklappert, die mir […]

WeiterlesenSPAM: Luftfrachsendung AWB (79698779548732)

Es ist ein – zumindest mir – neue Form des Trojaners unterwegs. Diesmal ist die angehängte Datei AWB.pdf wirklich eine PDF Datei und kein in […]

WeiterlesenAngriffe auf den SSH-Port

[vgwort line=“19″ server=“vg05″ openid=“99c1c0029c6a477e881e5d6131b0d675″] Vor einigen Wochen hatte ich letztmalig über Angriffe auf den SSH-Port geschrieben. Die meisten Angriffe erfolgte aus dem Netz der STRATO […]

WeiterlesenTelekom Rechnung – Original und Fälschung

Gestern kamen einige gefälschte Telekom Rechnungen für den Monat Oktober (Original siehe oben, Fälschung siehe unten) herein. Das Original gab es heute. Wie üblich ist […]

WeiterlesenPishing: Sparkasse – Ihre Online-Banking

[vgwort line=“8″ server=“vg05″ openid=“28b82df5f1774eab831c04cc1d9bcf62″] [tawarning onall=“Yes“] Heute sind wieder Pishing Mails für Sparkassenkunden unterwegs. Kann es sein, dass sich wieder ein paar Finanzagenten gefunden haben? […]

WeiterlesenArbeitsangebote von Anderegg Allround Service

[tawarning align=“left“ onall=“yes“] Vor einigen Tagen bekam ich einen Hinweis, dass die Betrüger auch unter dem Firmennamen Anderegg Allround Service agieren und dazu die Domain […]

WeiterlesenNetter Versuch

… aber ich sichere meinen Server nicht im document root. Heute fiel mir ein seltsamer Besucher auf, der nach Dateien byggvir.de.zip, byggvir.de.rar oder .7z suchte. […]

Weiterlesen

Neueste Kommentare