[tawarning align=“right“] Mit nur einem Bild und einen Link in der E-Mail versuchen die Betrüger ihre Opfer über das Mobile TAN-Verfahren der Postbank zu melken. Grundsätzlich setzt dies voraus, dass die Empfänger externe Inhalte wie Bilder automatisch nachladen lassen, was keine sichere Einstellung des Mail-Clients ist. Automatisches Nachladen, so praktisch es auch ist, gehört auf den Schrotthaufen der unsicheren Funktionen.

In diesem Artikel will ich kurz beschreiben, wie es weitergeht, wenn man den Anweisungen der Betrüger folgt.

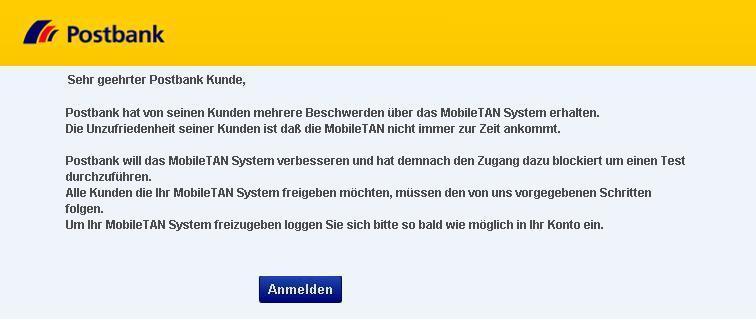

Das obige Bild ersetzt den Text in einer Mail. Ziel ist, nicht als Spam erkannt zu werden.

Mail Text

Zur Dokumentation führe ich den Text aus dem E-Mail-Bild hier an:

Sehr geehrter Postbankkunde,

Postbank hat von seinen Kunden mehrere Beschwerden über das MobileTAN System erhalten. Die Unzufriedenheit seiner Kunden ist daß die Mobile TAN nicht immer zur Zeit ankommt.

Postbank will das MobileTAN System verbessern und hat demnach den Zugang dazu blockiert um einen Test durchzuführen. All Kunden die ihr MobileTAN System freigeben möchten, müssen den von und vorgegebenen Schritten folgen. Um ihr MobileTAN System freizugeben loggen Sie sich bitte sobald wie möglich in ihr Konto ein.

Anmerkung: Erstellt mit gocr und manueller Korrektur; Zeilenumbruch von mir.

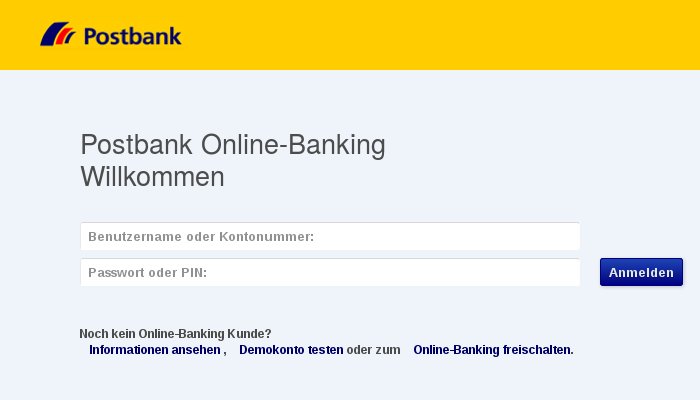

Der Link in der Mail führt durch mehrfache Umleitung – in einem Fall muss ich per Hand nachhelfen, da die letzte Weiterleitung nach http://infoauth.eauth.net/../pbmail4code/…/do.html stoppt – zu einer gefälschten Anmeldeseite der Postbank auf infoauth.eauth.net (nsc64.16.142-198.newsouth.net. IP 64.16.142.198), die aus einem iframe besteht, der durch ein php-Script erzeugt wird. Zwar habe ich kein Postbankkonto, aber ich versuche es trotzdem mit zufälligen Zahlen für ein Konto um zu sehen, wie dieser Phishing-Versuch weitergeht.

Weiterleitung per Meta-Tag

Wer den Link in der Mail aufruft, der wird mehrfach weitergeleitet. Mit dem folgenden (gekürzten) Meta-Tag bricht die Weiterleitungsfolge bei mir in Firefox kurz vor dem Ziel ab.

<meta HTTP-EQUIV=’REFRESH‘ content=’0; url=http://infoauth.eauth.net/…/pbmail4code/…/do.html‘>

Ich rufe die Seite auf indem ich die Adresse (url=http://infoauth.eauth.net/) markiere und in die Adresszeile des Browsers kopiere. Zu keiner Zeit werde ich von Firefox gewarnt, dass ich mich auf einer Phishing Seite befinde. Auch Virustotal findet keinen Fehl an der Seite. Gegen Versuche diese Seiten mit wget abzurufen scheinen die Betrüger Vorkehrungen getroffen zu haben. Vielleicht haben sie auch Vorkehrungen gegen die Prüfung durch Virenscanner im Netz getroffen. Wie einfach es ist, eine sichere Seite zu werden, hatte ich in einem früheren Artikel beschrieben. Aber so tief möchte ich nicht in die Details eindringen, deshalb nutze ich weiter den Firefox für die Untersuchungen.

Gefälschte Anmeldeseite

Die gefälschte Anmeldeseite ist kaum vom Original zu unterscheiden. Nur die Adresse in der Adresszeile passt nicht zur Postbank und eine gesicherte Verbindung wird auch nicht genutzt.

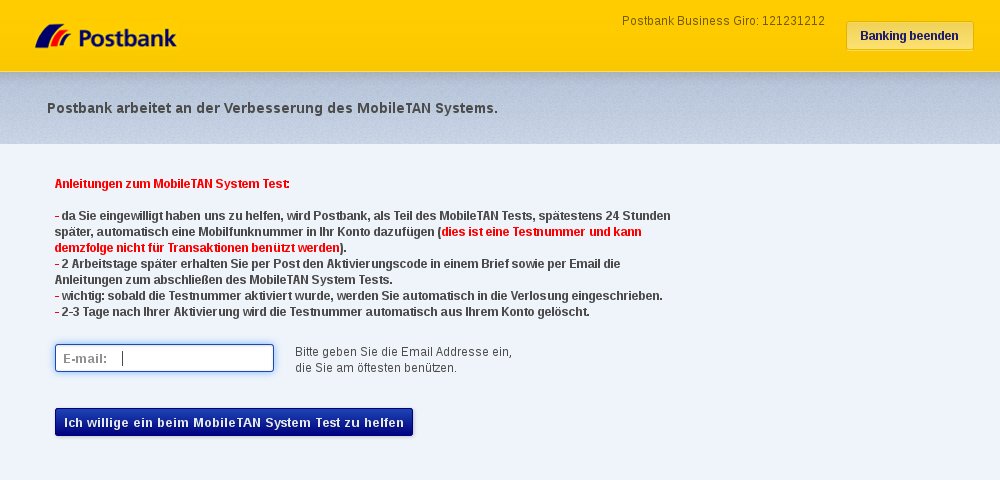

Im jeweils zweiten Versuch werden die meine Daten akzeptiert und ich lande auf der folgenden Seite, auf der ich nach einer E-Mail-Adresse gefragt werde.

E-Mail-Adressabfrage

Nun möchten die Betrüger noch eine E-Mail-Adresse von mir. Ich hätte als nächsten Schritt auf die Abfrage einer Mobilfunknummer gewettet, aber da habe ich gefehlt. Vielleicht kommt diese Abfrage im nächsten Schritt.

Nun auch diese Seite fülle ich mit einer E-Mail-Adresse aus, die ich als Honigtopf verwende. Die Eingabe endet leider entweder mit einem Fehler 404 oder durch Zeitüberschreitung, so dass die Frage wie es hier weiter geht unbeantwortet bleiben muss.

Fazit

Entweder waren meine Kontodaten nicht verwendbar oder der Betrug endet hier aus anderen Gründen. Wenn ich kein Sonderfall bin, der nicht funktioniert, dann war deise Welle harmlos.

Genug für heute

Neueste Kommentare