[vgwort line=“86″ server=“vg05″ openid=“1f3899e363b6463788b3e82177b94663″] Heute erreichte mich eine gefälschte Paypal Rechnung, die zwar im SPAM Ordner landete, aber trotzdem meine Aufmerksamkeit erweckte. Da ich heute […]

WeiterlesenKategorie: Account Allerts

Phishing Amazon

[vgwort line=“79″ server=“vg05″ openid=“d036025831ad4b68961e06e9a4609312″] Auch ich erhielt eine Aufforderung meine Amazon-Daten zu aktualisieren. Nur: Unter der E-MAil-Adresse bin ich nicht bei Amazon registriert. Dass diese […]

WeiterlesenPhishing: ONLINE-BANKING WIRD BLOCKIERT – AKTIVIERUNG NOTWENDIG

Seit etwa 18:00 Uhr sind Phishing Mails mit dem Betreff „ONLINE-BANKING WIRD BLOCKIERT – AKTIVIERUNG NOTWENDIG“ unterwegs. Ein erstes Opfer haben die Betrüger schon gefunden. […]

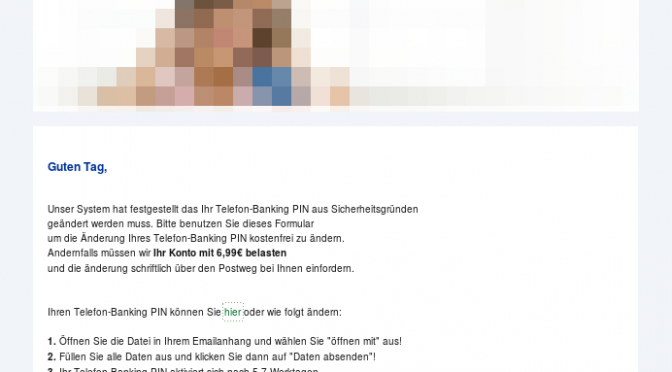

WeiterlesenPhishing: Telefon-Banking PIN

Wieder ist eine dieser Phishing Mails durch die Filter geschlüpft und folgender Text begrüßt mich: Guten Tag, Unser System hat festgestellt das Ihr Telefon-Banking PIN […]

WeiterlesenPhishing: Wie kommt die PIN zum Betrüger? (Teil 2)

[vgwort line=“75″ server=“vg05″ openid=“1b8f90a0d78f439ca14a3cc1c373f882″] Vor ein paar Tagen habe ich beschrieben, wie es mir gelungen ist, etwas hinter die Kulissen zu schauen. Inzwischen habe ich […]

WeiterlesenPhishing: Sparda Bank – Bestätigung Ihrer Daten erforderlich

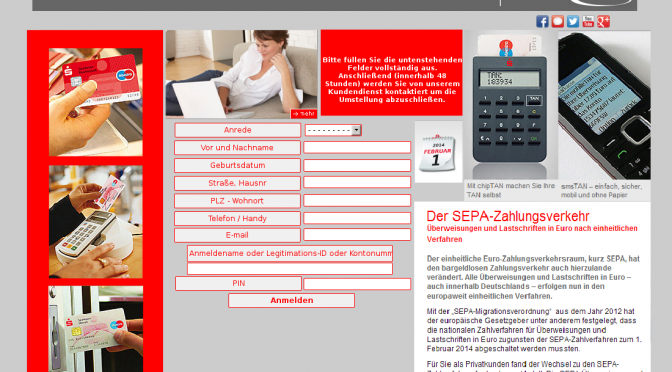

Derzeit sind Phishing Mails (Bild links) zur Sparda-Bank unterwegs, die über einen Kurzlink auf die Domain sicherheitsinformationen.cc (IP: 185.11.147.179) umleiten. Leider wird diese Seite noch […]

WeiterlesenPhishing: ING DIBA – Daten aus Sicherheitsgründen bestätigt werden müssen

Auf den im Kasten unten zitierten Text einer Phishing Mail sind in den letzten fünf Tagen sechs Kunden der ING DIBA hereingefallen.

WeiterlesenPhishing: Wie kommt die PIN zum Betrüger?

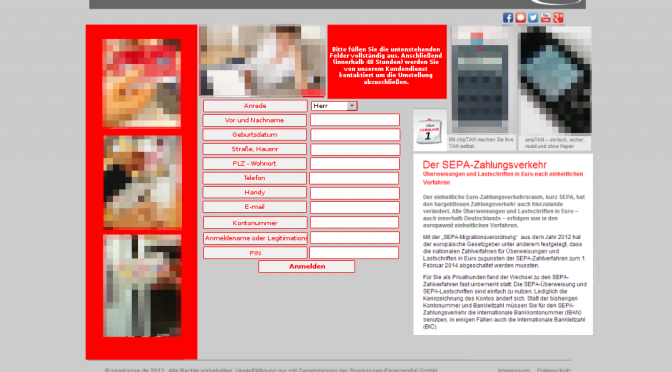

[vgwort line=“74″ server=“vg05″ openid=“f85985099e42487cadcb5a21dd3c1398″] In der Regel erreichen mich pro Tag zwei, drei oder mehr Phishing Mails, die behaupten, dass ich mein Konto bei Commerzbank, […]

WeiterlesenSpam: Google Play Pishing

Vor einigen Minuten schlüpfte folgende E-Mail durch meine Sicherheitsfilter. Wie man unschwer an der Adresse wtfautocorrects.com (IP: 67.222.14.248) erkennt: Dies ist die keine Google Seite. […]

WeiterlesenSPAM: Achtung – Kontoprobleme (Postbank)

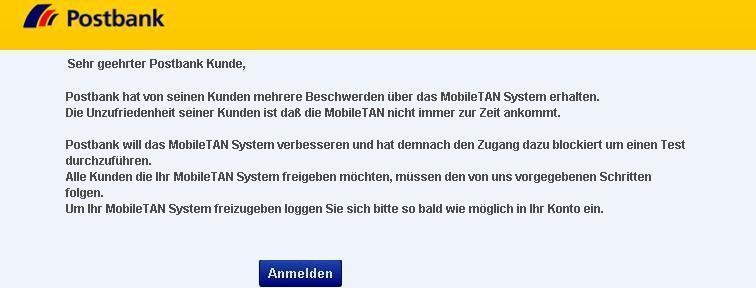

[tawarning align=“right“] Mit nur einem Bild und einen Link in der E-Mail versuchen die Betrüger ihre Opfer über das Mobile TAN-Verfahren der Postbank zu melken. […]

Weiterlesen

Neueste Kommentare