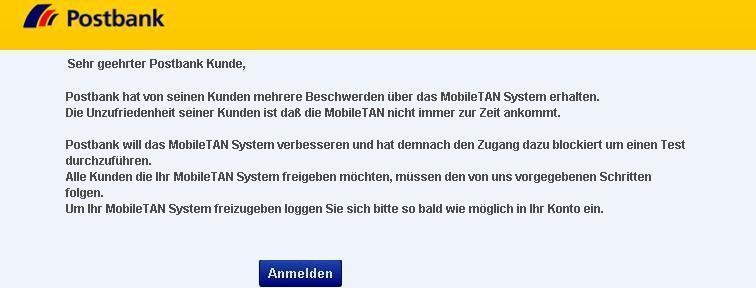

[tawarning align=“right“] Mit nur einem Bild und einen Link in der E-Mail versuchen die Betrüger ihre Opfer über das Mobile TAN-Verfahren der Postbank zu melken. […]

WeiterlesenSchlagwort: Postbank

Mobile TAN per E-Mail?

Heute erhielt ich über einen Honigtopf eine Mail mit dem Betreff: message Die mobileTAN für Ihre Überweisung Nun, ich nutze nur ein HBCI-Karte mit Kartenleser. […]

WeiterlesenNachtrag 2: Postbank

Heute hatte ich gleich drei angebliche E-Mails der Postbank mit dem Betreff Kontoüberprüfung im virtuellen Postkasten. Der Link zur angeblichen Kontoseite ist jetzt: mails.megido.org.il/www.postbank.de/ Siehe […]

WeiterlesenPostbank – Nachtrag

[vgwort line=“20″ server=“vg08″ openid=“7c08867f4ee2449b8212d4061d74bd4d“] Gestern hatte ich kurz vor einer arglistigen oder betrügerischen(fraudulent)[ref]Englisch: fraudulent; fraud = Betrug oder Betrüger …[/ref] E-Mail [ref]Siehe „Postbank — Wichtig! […]

Weiterlesen

Neueste Kommentare