[tawarning align=“right“] Langsam werde ich alt und vergesslich. Heute erreichte mich unten zitierte Mail unter dem Betreff „Wir haben Ihre Bewerbung bearbeitet“ und etwas später […]

WeiterlesenSchlagwort: Spam

(WordPress) Blogs gehackt – Fortsetzung 1

[vgwort line=“70″ server=“vg05″ openid=“70615039bda64b63ad687aee2bbe3169″] Vor einigen Tagen habe ich über die Einbrüche in WordPress Blogs und andere Systeme berichtet. Leider – oder glücklicherweise – waren […]

WeiterlesenSPAM: Arbeitsangebote

Derzeit sind wieder vermehrt unseriöse Arbeitsangebote unterwegs. Das Strickmuster entspricht der bekannten Masche. Die Bewerbungen soll man ein einen E-Mailadresse unter der Domain emailn.de oder […]

WeiterlesenSPAM: Telearbeit

Die Betrüger sind wieder verstärkt auf der Suche nach neuen Opfern; unten habe ich ein Muster der Mails angehängt. In den E-Mails ist die Empfängeradresse […]

WeiterlesenSPAM: ukrainische Frauen auf der Suche nach Liebe

Ukrainische Frauen auf der Suche nach Liebe? Natürlich! Im Zeitalter des Internets schicken sie auf der Suche nach Liebe E-Mails über Bot-Netze Millionen Internetnutzer täglich […]

WeiterlesenSPAM: Ihr Finanzamt – ELSTER.DE

Gestern waren einige E-Mails im Postfach, die angeblich vom Finanzamt stammen. Ich habe zwei verschiedene Texte gefunden. Gemein ist allem Mails, dass sie einen Anhang […]

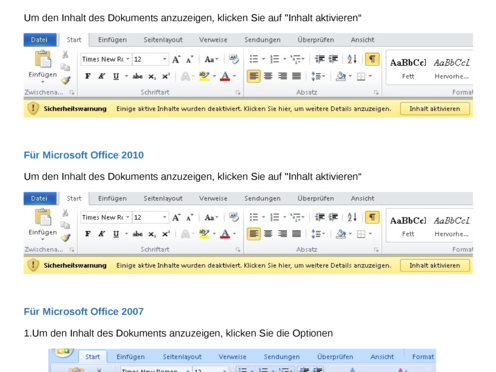

WeiterlesenNeuer MS-Word Trojaner

[vgwort line=“66″ server=“vg05″ openid=“3290010906fb4fb78e5e0261fdb1b2f0″] Heute habe ich zahlreichen E-Mails mit einem neuen MS-Word Trojaner erhalten. Entweder konnte ich das Dokument direkt herunterladen, oder es war […]

WeiterlesenSPAM: Ein wirklich seriöse Job für Sie, … …

[vgwort line=“65″ server=“vg05″ openid=“673e429ffef94f868eaebc30d87df54b“] Erst wollte ich mir die E-Mail nicht ansehen. Dem Betreff nach zu urteilen handelte es sich wieder um eines dieser unseriösen, […]

WeiterlesenSPAM: kilowunder.com

Heute gibt es von der Richpro Internet GmbH nichts kostenlos. Heute möchte sie Geld für ein Produkt. Irgendwie muss ja auch Geld in die Kasse […]

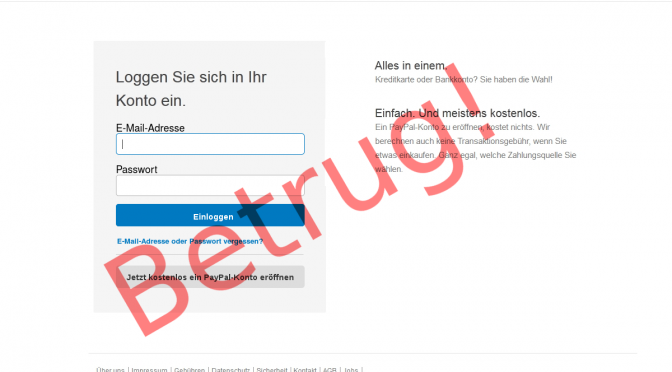

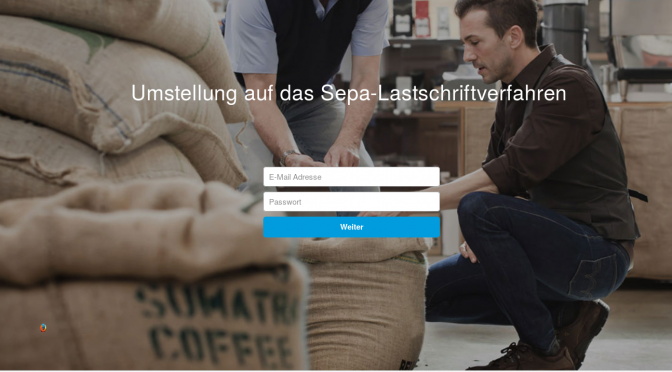

WeiterlesenPhishing: Paypal

Es sind neue Pishing Versuche bei Paypal unterwegs. Um Grunde nichts neues, aber dies,mal versteckt sich der Link hinter einem Linkverkürzer. Für die Umstellung auf […]

Weiterlesen

Neueste Kommentare