Der Apache2 Version 2.4 bringt erhebliche Änderungen gegenüber der Version 2.2 mit. Den Versuch eines Updates des Apache2 auf die Version 2.4 auf einem openSUSE […]

WeiterlesenKategorie: Web-Server

Google-Frage: Kann man beweisen, dass man Pornos herunterlädt?

[vgwort line=“27″ server=“vg05″ openid=“96d8ee617aae422096e5c5eb7488b28a“] Diese Frage an Google führte die Tage jemanden zu diesen Seiten. Ob die Frage zufriedenstellen beantwortet wurde, weiß ich nicht. Vielleicht […]

WeiterlesenUmleitung von RetDube nach RedTube

[vgwort line=“26″ server=“vg05″ openid=“265da22e1db14856b61aaaa4fff90b55″] Über Feiertage ist es mit Nachrichten zu den Massenabmahnungen der Kanzlei Urmann und Collegen ruhiger geworden. Wenig Neues – viel Spekulation […]

WeiterlesenWie kann man ein Portal überwachen?

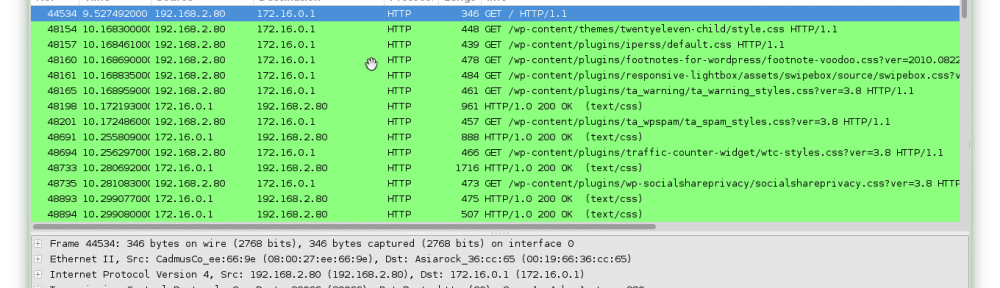

[vgwort line=“24″ server=“vg05″ openid=“3535f72334224f089deecc74630bec9c“] Im Falle der jetzigen Abmahnwelle und der angekündigten weiteren Abmahnungen stellt sich die Frage, wie kann der Abmahnende im Falle des […]

WeiterlesenUrheberrechtsverstoß mit unsichtbaren iframe tranen

[vgwort line=“22″ server=“vg05″ openid=“ce2f05c1cd2c481b95e9f7f9632d3ba3″] Vergangene Woche schlug die Abmahnwelle der The Archive AG hohe Wellen und füllte die Lücke bis zur Abstimmung der SPD über […]

WeiterlesenAngriffe auf den SSH-Port

[vgwort line=“19″ server=“vg05″ openid=“99c1c0029c6a477e881e5d6131b0d675″] Vor einigen Wochen hatte ich letztmalig über Angriffe auf den SSH-Port geschrieben. Die meisten Angriffe erfolgte aus dem Netz der STRATO […]

WeiterlesenAngriffe auf den SSH-Port

Die ständigen Angriffe auf den Port 22 (SSH) laufen zwar alle ins Leere, aber ein Auge halte ich trotzdem drauf. Eine Auswertung des gestrigen Tages […]

WeiterlesenServer aufdatiert

Nach langer Zeit musste ich den Server mal wieder auf den neusten Stand bringen, deshalb war er für ein paar Stunden nicht erreichbar. Jetzt läuft […]

WeiterlesenNetter Versuch

… aber ich sichere meinen Server nicht im document root. Heute fiel mir ein seltsamer Besucher auf, der nach Dateien byggvir.de.zip, byggvir.de.rar oder .7z suchte. […]

WeiterlesenFalsche Bots finden

[vgwort line=“3″ server=“vg05″ openid=“bb604c64c93d49f59cd72e9b16a27747″] Geschützte Seiten, die trotzdem über Google gefunden werden wollen, erlauben den Zugriff, wenn er von Google kommt. Im einfachen Fall fragt […]

Weiterlesen

Neueste Kommentare